Segurizando una web de manera correcta (WordPress)

Introducción

Todo el mundo tiene una web en España, el Kit Digital facilita enormemente la posibilidad de tener un hueco en la red (aprovecha que acaba en octubre de 2025). Una empresa profesional se hace cargo y le cobran una millonada al Estado por auténticas chapuzas 🤣 ¡Vale!, no voy a generalizar, habrá buenas empresas que hacen un buen trabajo, incluyendDesactivar de las cabeceras versión de Wordpresso la segurización.

Aun así, te dejo una lista de recomendaciones que he aprendido auditando algunas webs En este artículo vamos a segurizar un entorno básico web basado en WordPress.

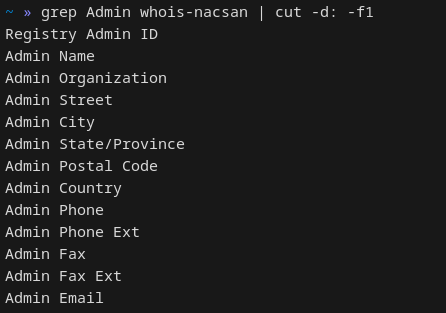

Whois

Cada vez que me he realizado un análisis de un sitio web, lo primero que compruebo es el Whois. Generalmente, si no está bien protegida la privacidad del dominio da información relevante sobre el registrador, administrador o contacto técnico dejando al descubierto datos como teléfonos, correos, direcciones y mail e incluso el moderno y útil número de fax 😆 📠 Con estos datos se facilita mucho la capacidad de realizar campañas de phishing tanto a nombre de tu organización, como hacia ti.

La solución a este problema es tan sencilla como comprobar la privacidad del Whois en tu proveedor de dominio, este modo he conseguido unos primeros datos valiosos para la posible creación de un diccionario de fuerza bruta

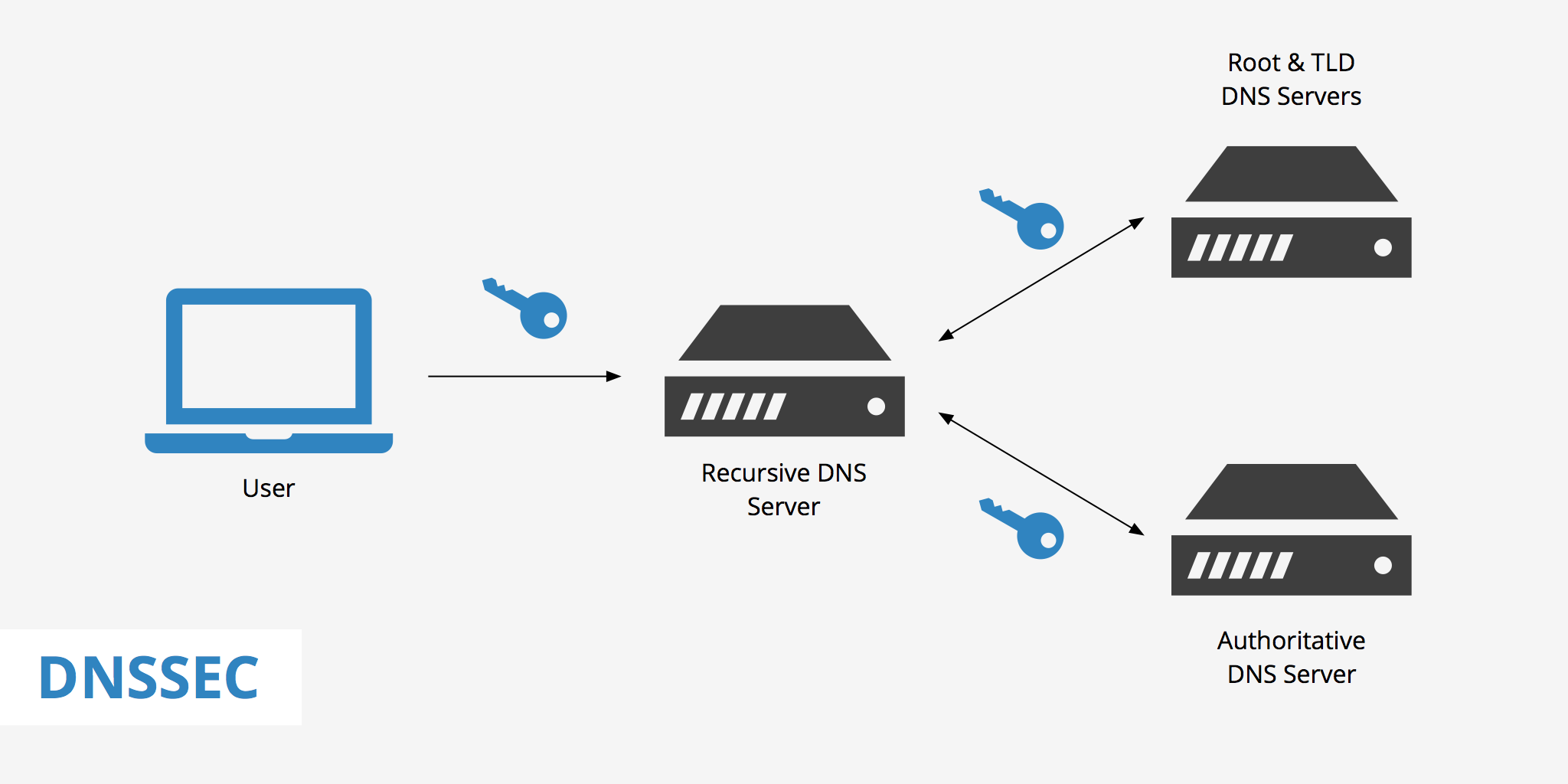

DNSSEC

Otra herramienta imprescindible es DNSSEC, sencillamente activándolo desde tu proveedor de dominio, podrás asegurar que es tu web la que se sirve cuando se resuelve el dominio importante asegurarse que los resolvedores DNS

Análisis del dominio

Existen diversas herramientas (legales) para escanear una web, así como sus alrededores. Obteniendo la tecnología que utilizan, páginas olvidadas o mal configuradas que facilitan información que en las manos adecuadas puede traer algún dolor de cabeza (la mayoría de las ocasiones es muy sencillo conseguir el usuario administrador).

Procura eliminar aquellas páginas que no estás utilizando, no realices pruebas en el servidor público. Testea tus productos en local u otro servidor

Información ofrecida

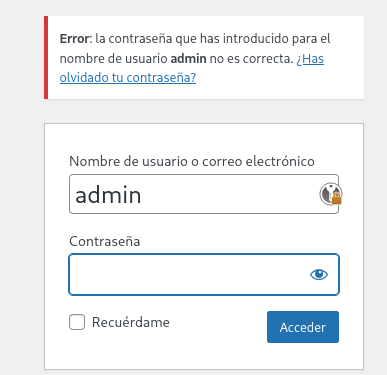

Es importante vigilar la información que ofrecemos, en el ejemplo de la imagen, en la página de login nos ofrece una información muy útil, el usuario admin existe, (por el nombre incluso sabemos que es un administrador del sitio web), Solo con este dato ya podemos hacer un ataque de fuerza que casi seguro nos ofrece la contraseña.

Siempre que realices una instalación o bien seas el responsable de una infraestructura web de una organización, esta debería ser tu primera medida de seguridad.

La mejor manera de solucionar este problema es crear un usuario nuevo aleatorio, darle privilegios de administrador y eliminar el usuario por defecto. Si necesitas crear post, utiliza un usuario con los privilegios adecuados y si tienes que realizar modificaciones a nivel de administración, utiliza tu usuario administrador

Cambia la URL de inicio

Es importante evitar que escaneen nuestro entorno, pero si dificultamos un poco la labor del atacante estaremos un poco mejor protegidos. Para esto WordPress tiene infinidad de plug-ins que te pueden ayudar.

Recomendado

Limita el número de intentos de inicio de sesión

Prevenir ataques de fuerza es tan sencillo como limitar la cantidad de intentos que pueden tener para autenticarse en tu WordPress

Desactivar indexación de directorios

Como hemos hablado anteriormente cualquier escaneo del sitio web, seguramente traiga información de la periferia del sitio. Es decir, si has subido un directorio llamado contraseñas y guardas en texto plano todas tus contraseñas, se van a poder recuperar de manera muy sencilla O bien, tienes alojada, pero no publicada tu siguiente versión de tu sitio web, cualquiera va a poder acceder y copiar tu código o plagiar ideas. Del mismo modo pasa con los documentos cualquier vistazo a las tripas de tu hosting traerá información. Es importante contener lo máximo posible este tipo de escáneres.

En este caso mi recomendación es configurar tu .htaccess de manera correcta, bien puedes hacerlo de manera manual, aunque WordPress al ser dinámico puede dar algún problema.

Desactivar XML-RPC

Todas las auditorías muestran que tienen activado este protocolo, sin necesidad alguna de uso. Desactívalo ya tendrás tiempo de volver a activarlo si es necesario

Desactivar de las cabeceras versión de WordPress

Debemos entender que cada mota de información que compartamos es una amenaza, que se puede volver una vulnerabilidad sin que nuestros podamos hacer nada. Evitemos dar más información de la estricta y necesaria como por ejemplo la versión del software del CMS.

Actualiza y monitorea

Mantener la versión de WordPress actualizada es algo básico, las actualizaciones existen para esto, evitar vulnerabilidades aparecidas, por favor mantén tu sitio web actualizado. Puede requerir algo más de trabajo, pero las actualizaciones se inventaron para eso, corregir bugs, vulnerabilidades y mejorar el producto.

Activa tus logs, puede parecer una información ilegible y endiablada, pero siempre sabrás qué ocurre.

// Activar logging de errores

define('WP_DEBUG', true);

define('WP_DEBUG_LOG', true);

define('WP_DEBUG_DISPLAY', false);

Muchas gracias por leer hasta aquí. Me gustaría dar las gracias a la Asociación Digital Canaria por confiar y comprometerse con la seguridad.

No olvides compartirlo con quien creas que puede necesitarlo y ¡comentar!

Member discussion