El modelo de menor privilegio en Windows 11

Antes de nada, me gustaría disculparme por el tiempo de sequía, el final del 2025 trajo cambios a mi vida y ahora me cuesta un poco más entregarle tiempo a este hobby. Dicho esto, centremos en el artículo

Todos entendemos que a menor privilegio, menor riesgo, si consigues que tu organización funciones con muy pocos permisos, es más complicado que puedan alterar ninguna de las características de tu organización. Dicho en otro idioma, si no puedes ejecutar con permisos de administrador, es bastante más difícil que te puedas infectar con un Rasonware que necesita hacer cambios en el sistema.

Del mismo modo evitamos la instalación de software potencialmente peligroso (Spotify-free-至異勤完.exe)

Si no es necesario instalar nada, ¿por qué tener permisos de instalación? Esto no quita que los miembros de la organización puedan necesitar algún software, en ese caso el departamento de IT tendrá que instalarlo en la máquina, pero ya se convierte en parte del ciclo de soporte. Esto se conoce como Principio del Mínimo Privilegio

Es incluso recomendable que el departamento de IT de la organización utilice también cuentas sin privilegios y solo usen las credenciales administradoras cuando necesiten escalar privilegios.

Cuenta de administrador y cuenta de usuario

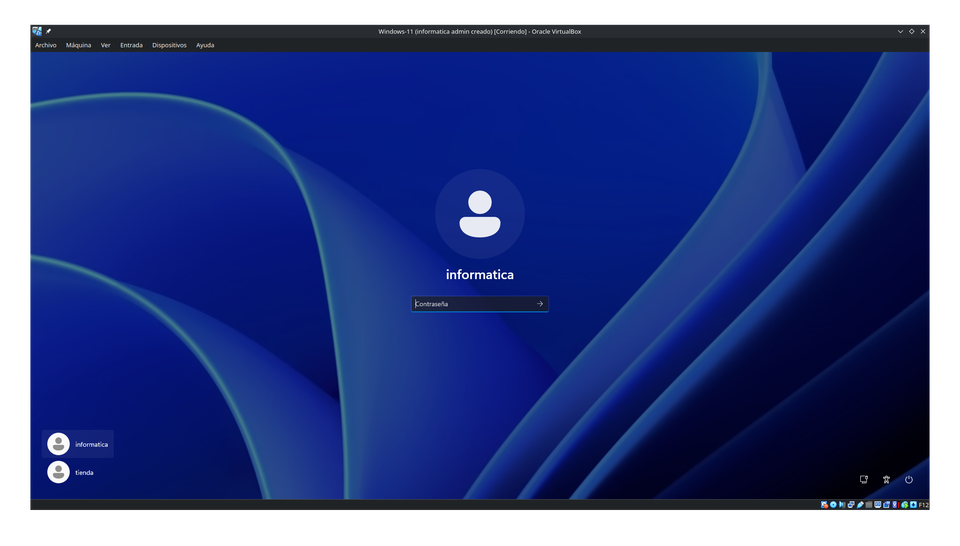

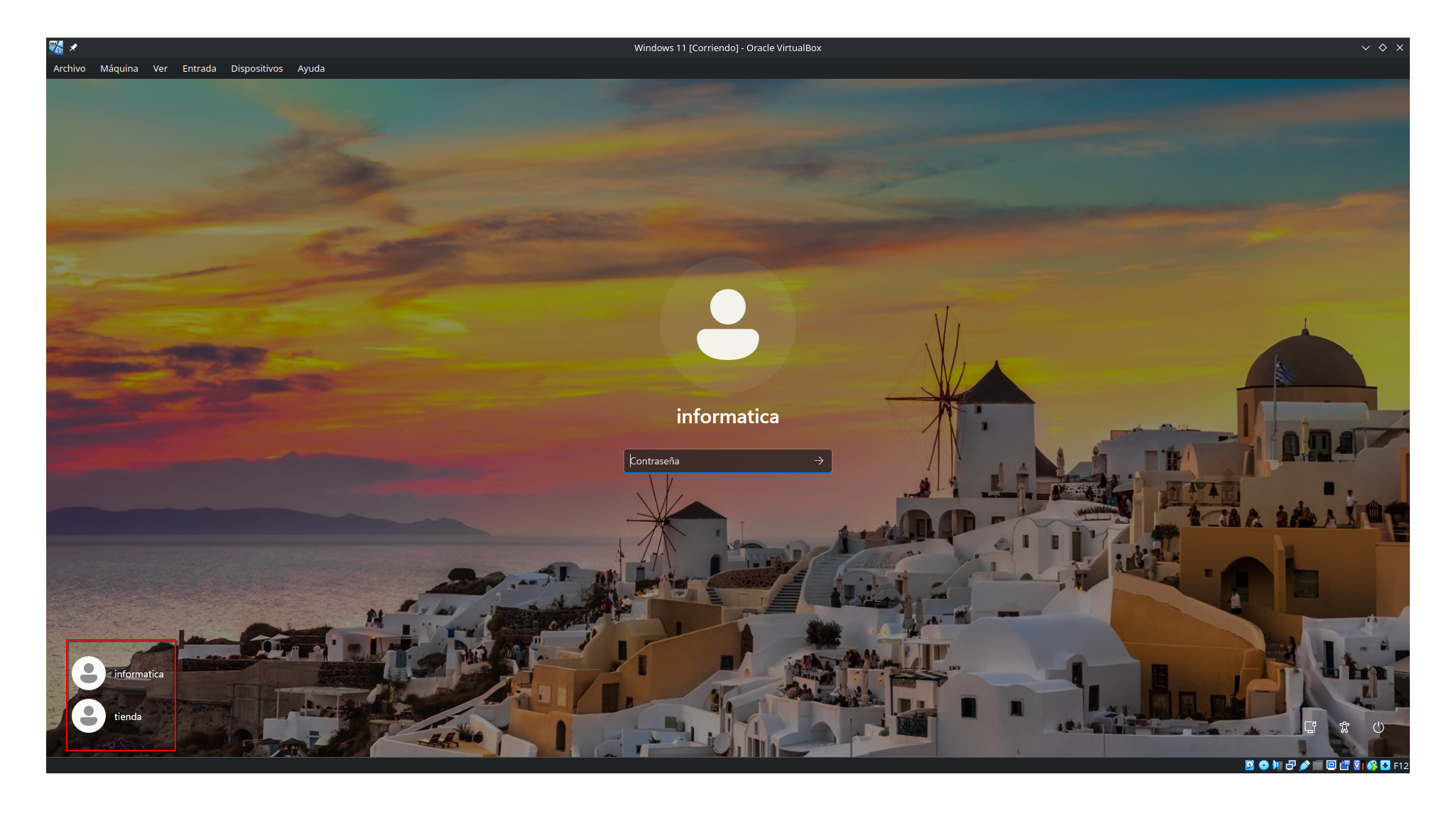

Como se puede ver en la imagen, hemos creado 2 usuarios, informática es el administrador del sistema y tienda es un usuario sin privilegios

Es importante conocer si en tu organización es necesario el uso de software específico que pueda requerir ciertos permisos especiales.

Ocultar usuario administrador

Una de las cosas más potentes que conozco en Windows (y que diga yo esto...) son sus políticas de seguridad (en Linux tenemos Ufw chúpate esa sucio Micro... 🥲) perdón... 😗

Una vez establecida la separación de cuentas, el siguiente nivel es la ofuscación. Si un atacante conoce el nombre de usuario (que Windows muestra por defecto), ya tiene el 50% de la llave de acceso (así conseguimos entrar un compañero y yo en un sitio web en menos de 10 minutos sabíamos el nombre de la cuenta administradora y solo quedaba buscar en diccionarios de fuerza). Al ocultarlo, obligamos a que cualquier persona deba conocer el identificador de usuario exacto y la contraseña, dificultando los ataques de fuerza bruta y la ingeniería social

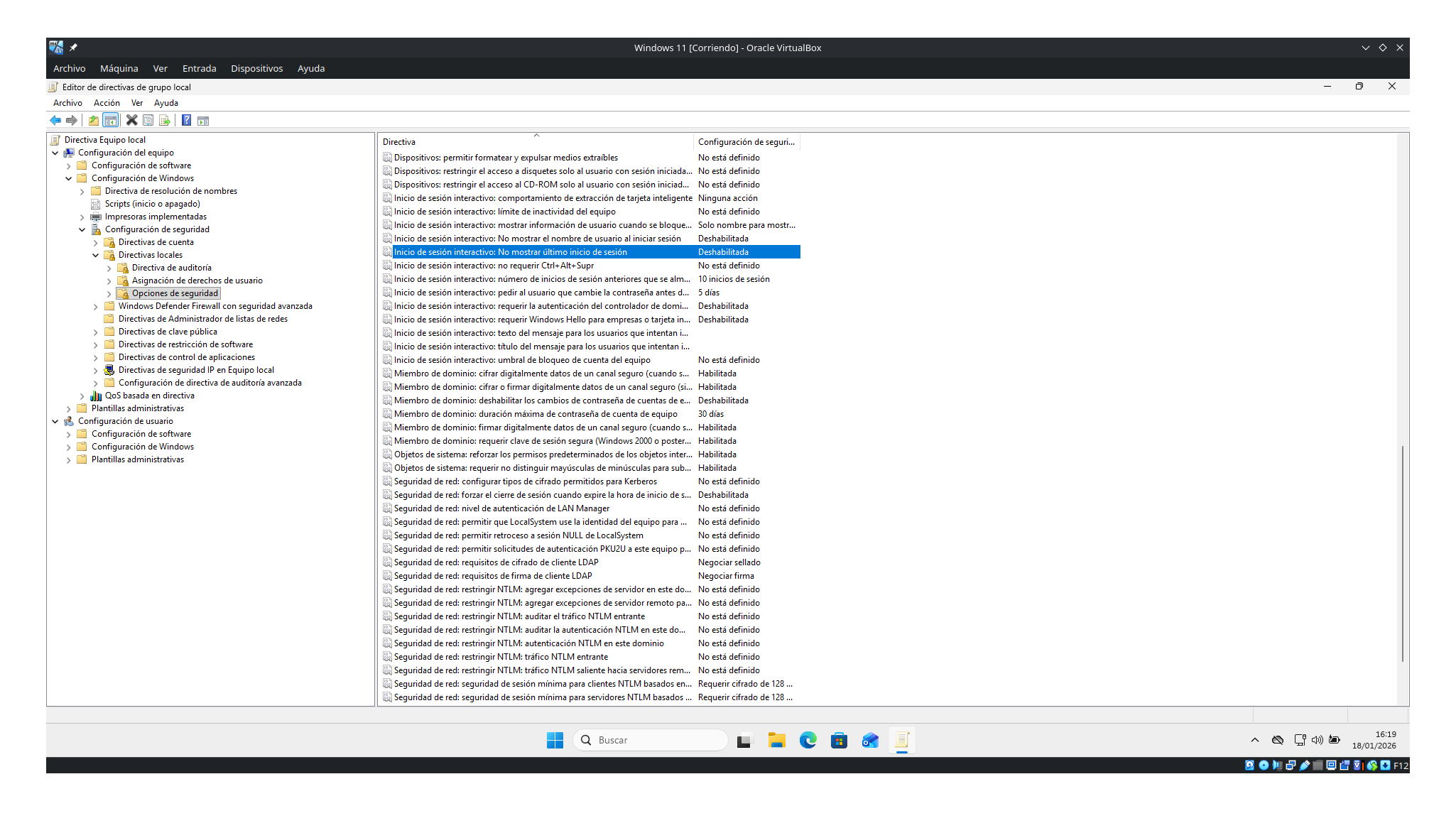

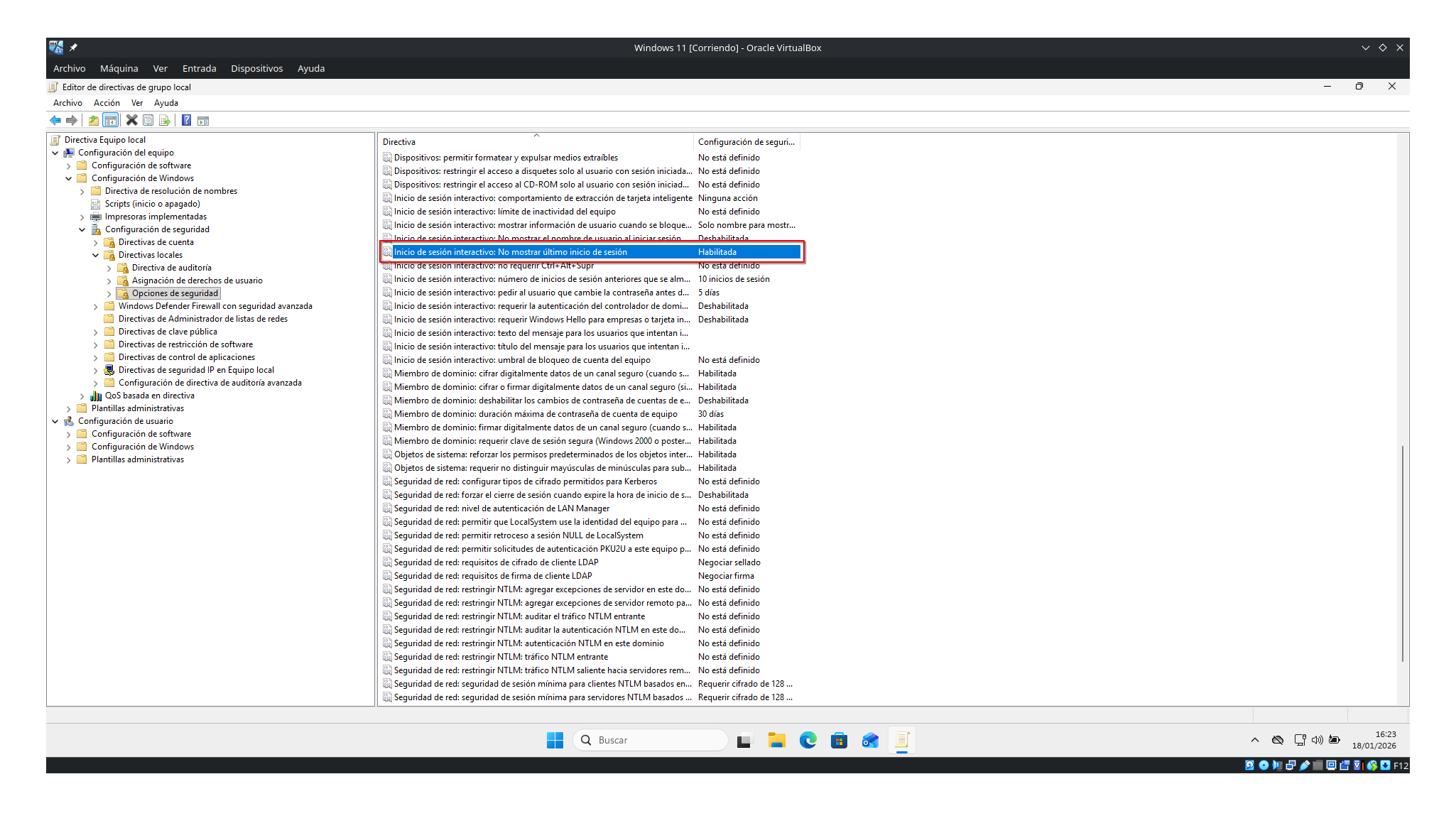

Directivas de Grupo

- Pulsa

Windows + R, escribegpedit.mscy pulsaIntro. - Navega a:

Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas locales > Opciones de seguridad. - Busca la directiva:

Inicio de sesión interactivo: no mostrar el último nombre de usuario. - Haz doble clic, selecciona

Habilitaday pulsaAceptar.

De este modo se puede operar con total tranquilidad y evitando aproximadamente un 65% de posibilidades de ser infectados por cualquier tipo de malware, incluido el más conocido el Rasonware

Por último, debemos explicarle al personal de la organización que no se trata de una medida restrictiva orientada a molestar sino la mejor medida de seguridad por parte de todos y que pueden ponerse en contacto con soporte para solicitar cualquier software necesario para el desempeño de sus funciones.

Member discussion